Les transactions en ligne sont devenues monnaie courante, facilitant les achats, les paiements et même les investissements depuis le confort…

Face à la multiplication des cyberattaques, protéger son webmail est devenu une priorité pour l’Académie de Lyon. Les utilisateurs doivent…

À chaque instant, vous recevez des appels et SMS sur votre smartphone. Il arrive des fois où les appels ne…

Les ransomwares, ces logiciels malveillants qui prennent en otage les données des utilisateurs, sont devenus un cauchemar pour de nombreux…

Oublier le mot de passe de son adresse mail peut vite devenir une source de stress. Heureusement, il existe des…

La sécurité personnelle et collective est devenue une priorité majeure. Que ce soit face aux cybermenaces, aux catastrophes naturelles ou…

Faire face à un code d’authentification qui ne fonctionne pas peut être frustrant, surtout lorsque l’accès à des services essentiels…

Naviguer dans le vaste univers numérique n’est pas sans risques. Les menaces virales y sont omniprésentes, prêtes à infiltrer votre…

À Créteil, les enseignants et étudiants utilisent quotidiennement leur compte mail académique pour échanger des informations majeures. La sécurité de…

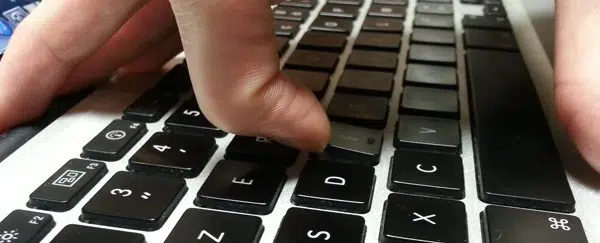

Ce tutoriel explique comment supprimer une touche du clavier de votre ordinateur portable . Le fonctionnement est facile et rapide,…

Quoi qu’elle ait peur que les pirates soient de vrais bandits marins qui pillaient des navires ou des villes portuaires.…

La surveillance numérique et les cyberattaques sont des préoccupations croissantes pour les internautes. Face à ces menaces, l’utilisation d’un VPN…

Au Maroc, la protection des données personnelles et la confidentialité numérique sont des préoccupations grandissantes. Pour répondre à ces enjeux,…

Alors que les cybermenaces évoluent et se multiplient, le choix du langage de programmation devient fondamental pour les professionnels de…

Les menaces informatiques continuent de se multiplier, rendant la sécurité des logiciels plus fondamentale que jamais pour les entreprises. Une…

Perdre ses mots de passe peut s’avérer particulièrement frustrant, surtout lorsque l’accès à des informations majeures est en jeu. Que…

L’IA72, une intelligence artificielle de nouvelle génération, révolutionne la sécurité des webmails. Face à l’augmentation des cybermenaces, il faut comprendre…

La sécurisation des réseaux est devenue une priorité incontournable pour les entreprises et les particuliers. Face à la montée des…

Les menaces numériques évoluent constamment, rendant la sécurité en ligne plus fondamentale que jamais. Un antivirus protège votre appareil contre…

Les menaces numériques évoluent constamment, rendant la protection de nos ordinateurs plus fondamentale que jamais. Les virus et malwares peuvent…

La sirétisation d’un fichier offre de nombreux avantages pour votre entreprise. Cette pratique permet de réduire, voire d’effacer les doublons,…

La sécurité des communications électroniques est devenue une préoccupation essentielle dans le domaine éducatif. Pour les enseignants, les élèves et…

Les étudiants de Nancy-Metz, particulièrement ceux qui jonglent avec de nombreuses tâches académiques, doivent veiller à la sécurité de leur…

Selon le centre de recherche CSA, 87% des enfants de 11 à 15 ans ont un téléphone portable. Et ce…

Au moment de la fin des disques SSD, les ordinateurs ont tendance à voir que la taille de leur stockage……

Aucune entreprise n’est à l’abri des risques liés aux ressources humaines qui peuvent affecter ses performances et sa réputation. Pour…

À l’ère où la digitalisation s’insinue dans chaque facette de notre quotidien, les menaces numériques se multiplient et se sophistiquent.…

La cybersécurité est devenue une préoccupation cruciale pour toutes les entreprises. Cependant, motiver les employés à s’impliquer activement dans la…

Dans l’ère numérique d’aujourd’hui, les communications en ligne sont devenues la norme plutôt que l’exception. Cela pose un défi de…

Dans l’ère digitale actuelle, où nos vies sont de plus en plus interconnectées grâce à l’internet, la sécurité en ligne…

Dans un monde de plus en plus numérique, la protection de nos informations personnelles est devenue une préoccupation majeure. Les…

Dans le monde numérique d’aujourd’hui, les attaques DDoS (Distributed Denial of Service) sont devenues monnaie courante, menaçant la sécurité et…

Dans un monde numérique en constante évolution où les entreprises et les particuliers dépendent de plus en plus des services…

Dans l’ère numérique actuelle, les cyberattaques sont devenues une menace croissante pour les entreprises de toutes tailles. Les pirates informatiques…

À l’ère du numérique, la sécurité informatique est devenue un enjeu majeur pour les entreprises, les gouvernements et les particuliers.…

Dans un monde numérique en constante évolution, la sécurité informatique est devenue une préoccupation majeure pour les utilisateurs d’ordinateurs. Chaque…

Dans un monde où les menaces informatiques sont de plus en plus fréquentes et sophistiquées, protéger son entreprise contre les…

À l’ère du numérique, la sauvegarde régulière des données et des systèmes revêt une importance cruciale pour la sécurité informatique.…

La sécurité de nos comptes en ligne dépend de la qualité de nos mots de passe. Un mot de passe…

La cybersécurité est devenue un enjeu majeur pour toutes les entreprises. Les menaces actuelles sont multiples et de plus en…

Les VPN, ou Réseaux Privés Virtuels, sont des outils de sécurité en ligne qui permettent de protéger la vie privée…

Les risques de sécurité informatique sont une menace majeure pour les entreprises et les particuliers. Les attaques informatiques peuvent entraîner…

Un petit quiz pirate ? Ce thème est plein d’anecdotes et de légendes, l’occasion idéale d’organiser un quiz ! Voici quelques exemples…

Le développement de l’informatique a impacté le monde du marketing. Il existe des moyens aujourd’hui qui permet de faire les…

Grâce à la dématérialisation des outils bureautiques, le flux d’échanges de données professionnelles a été optimisé au sein des entreprises,…

Les améliorations et développements technologiques continus, ainsi que les récentes cybermenaces, ont entraîné une augmentation des risques pour les cyberattaquants…

Sentez-vous le besoin de protéger votre argent, quelques objets de valeurs ou encore des papiers et documents importants ? Rien…

De nos jours, naviguer sur le net pour répondre à divers besoins constitue un réflexe chez presque tout le monde.…

L’essor des progrès scientifiques dans le monde actuel, impacte le secteur de la communication sur toute la terre. Aujourd’hui, un…

Tom’s Guide vous donne la possibilité de trouver la compilation des programmes les plus importants pour créer une bibliothèque logicielle…